在当今的互联网环境中,网站服务器的安全防护是运维工作的重中之重。选择合适的安全软件并正确配置其规则,是构建防御体系的关键环节。本文将以国内广泛使用的“服务器安全狗”为例,结合其在专业论坛(如安全狗产品讨论区、Discuz!架构的站长论坛等)中的技术讨论热点,浅析两个常用且至关重要的服务器安全规则,以期为网络与信息安全实践提供参考。

一、IP访问频率限制与CC攻击防护

CC攻击通过模拟大量正常请求来耗尽服务器资源,是常见的网络层攻击手段。服务器安全狗在此方面的核心规则是“IP访问频率限制”。

规则原理与配置:

该规则基于对单个IP地址在单位时间(如每秒、每分钟)内对网站特定页面(尤其是动态页面)发起请求次数的统计。一旦某个IP的请求频率超过预设的阈值(例如,同一IP在10秒内对同一页面请求超过50次),安全狗会将其判定为疑似攻击源,并自动执行预设动作,如暂时封锁该IP一段时间。

技术讨论要点(源于论坛实践):

1. 阈值设定艺术:阈值设置过低可能误伤正常用户(尤其是搜索引擎爬虫或集中访问的合法用户),过高则形同虚设。论坛中资深管理员常建议根据网站实际流量基线进行动态调整,并针对登录页、搜索页、API接口等关键路径设置更严格的策略。

2. 例外名单管理:必须将已知的搜索引擎IP段(如百度、谷歌)、自家CDN节点IP、公司办公网络IP等加入白名单,避免业务中断。安全狗软件提供了便捷的白名单/信任IP列表管理功能。

3. 组合防御:单纯依靠IP频率限制可能被攻击者通过代理IP池或僵尸网络绕过。因此,在论坛的技术讨论中,常强调需结合“URL保护规则”(针对特定敏感路径加强防护)和“浏览器指纹验证”等模块,形成立体防御。

二、Web后门文件查杀与文件系统保护

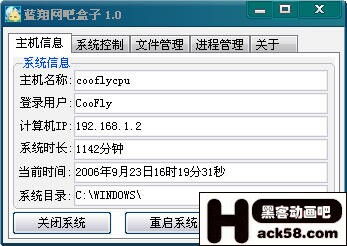

攻击者在入侵成功后,常会上传Webshell等后门文件以维持控制权。因此,对网站目录进行实时的文件监控与查杀至关重要。

规则原理与配置:

服务器安全狗的“网站后门查杀”功能通常基于“特征码比对”与“行为分析”双重机制。

- 特征码库:内置海量已知Webshell、木马的特征码,进行快速扫描匹配。

- 文件监控:实时监控网站目录下文件的创建、修改行为,特别是对.php、.jsp、.asp等可执行脚本文件的非授权变更。

- 主动防御:可设置规则,禁止在网站目录中创建特定类型(如.asa、.cer等非常用可执行扩展名)的文件,或对脚本文件写入特定危险函数(如

eval(),system())。

技术讨论要点(源于论坛实践):

1. 扫描策略与性能平衡:全盘深度扫描虽然彻底,但耗时长、资源占用高,可能影响线上服务。论坛建议采用“实时监控+定时快速扫描”相结合的策略,并将上传目录、缓存目录等风险区域设为监控重点。

2. 误报处理与规则自定义:部分自家开发的工具脚本或特定框架代码可能被误判。安全狗允许用户将误报文件加入排除列表,也支持高级用户自定义特征码规则,这在其技术讨论区是常见话题。

3. 联动响应:当检测到后门文件时,最佳实践不仅是删除或隔离文件,还应立即通过安全狗或其他日志系统追溯攻击入口(如是否存在未修补的漏洞、弱口令等),并联动防火墙模块封锁攻击源IP,实现“检测-处置-溯源”闭环。

###

服务器安全狗作为一款集多种功能于一体的安全软件,其效能高度依赖于规则的人性化与智能化配置。上述两例——“IP访问频率限制”与“Web后门查杀保护”——是构建服务器基础安全防线的核心。正如在安全狗论坛、站长论坛等专业社区中持续讨论的,没有任何单一规则或软件能提供绝对安全。有效的安全防护是一个动态过程,需要管理员在理解规则原理的基础上,结合自身业务特点进行精细调优,并时刻关注安全社区动态,及时更新规则与策略,方能从容应对不断演变的网络威胁。